Подібно до багатьох аспектів прихованого світу кібер-злочинності, загроза зсередини є темою, про яку небагато людей мають уявлення.

Ще менше людей прагнуть її обговорювати.

Нещодавно я отримав унікальний і тривожний досвід, як хакери можуть використати інсайдерів, коли сам був запропонований злочинним угрупуванням.

"Якщо вас це цікавить, ми можемо запропонувати вам 15% від будь-якого викупу, якщо ви надасте нам доступ до свого ПК." Це було повідомлення, яке я отримав без попередження від особи на ім’я Syndicate через зашифрований чат Signal.

Я не знав, хто ця людина, але миттєво зрозумів, про що йдеться.

Мені пропонували частку від потенційно великої суми грошей, якщо я допоможу кібер-злочинцям отримати доступ до систем BBC за допомогою свого ноутбука. Вони крали б дані або встановлювали шкідливе ПЗ, а моєї роботодавці взяли б на буксир.

Я чув історії про таке.

Лише за кілька днів до цього з Бразилії надійшли новини про те, що IT-робітника заарештували за продаж своїх даних для входу хакерам, що, за словами поліції, призвело до втрат у $100м (£74м) для жертви банківського оборудування.

Після отримання поради від старшого редактора BBC, я вирішив гратися з Syndicate, бажаючи дізнатися, як злочинці здійснюють ці підступні угоди з потенційно зрадницькими працівниками під час посилення кібер-атак у світі.

Я сказав Syn, який змінив своє ім’я в бесіді, що мене це потенційно цікавить, але я повинен знати, як це працює.

Вони пояснили, що якщо я надам їм свої дані для входу та код безпеки, то вони зможуть зламати BBC та вимагають викуп у біткоїнах. Я б отримав частку від цієї виплати.

Вони підвищили свою пропозицію.

"Ми не знаємо, скільки вам платить BBC, але що, якщо ви візьмете 25% від остаточної угоди, коли ми витягнемо 1% від загального доходу BBC? Вам не потрібно буде працювати знову."

Syn оцінив, що їх команда могла б вимагати викуп у десятках мільйонів, якщо успішно проникнуть у корпорацію.

BBC не зробила публічно ствердження про те, чи заплатить вона хакерам, але поради Національної кримінальної агенції — не платити.

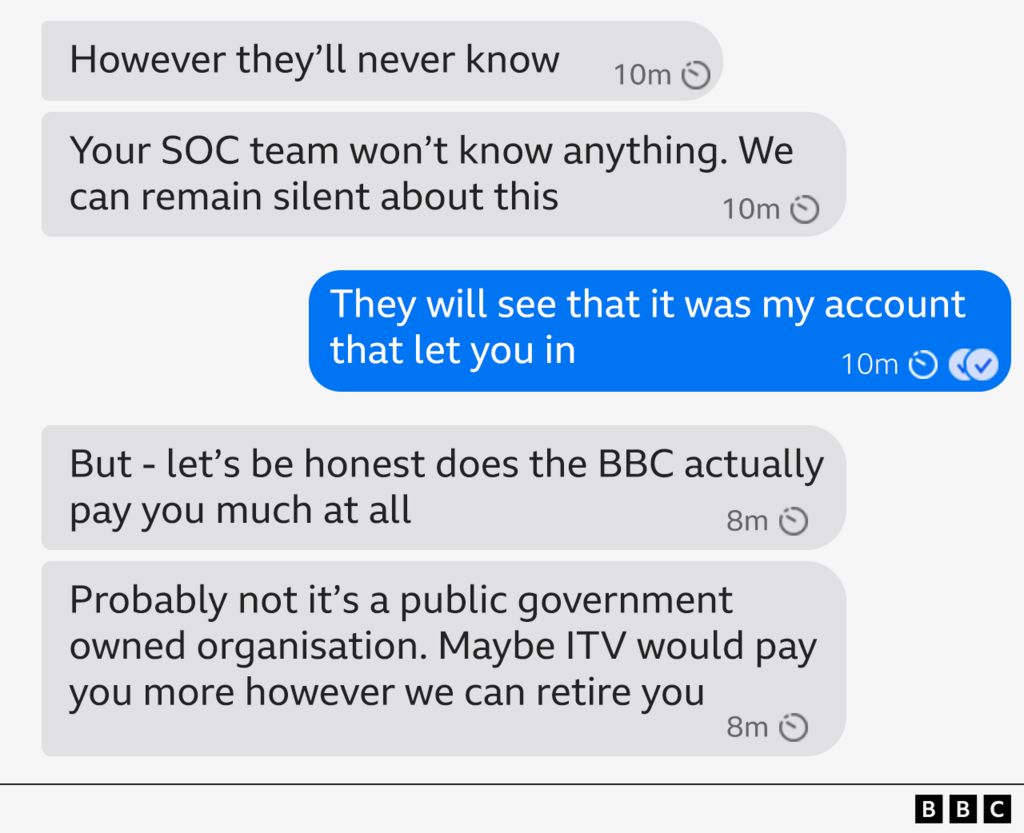

Тим не менше, хакери продовжили свій натиск.

Syn стверджував, що я міг би отримати мільйони. "Ми видалимо цей чат, щоб вас ніколи не знайшли," наполягали вони.

Хакер заявив, що у них багато успіхів у стрімких угодах з інсайдерами під час попередніх атак.

Назви двох компаній, які стали жертвами атак цього року, були надані як приклади успішних угод – компанія охорони здоров’я Великобританії та постачальник екстрених служб США.

"Вам буде цікаво дізнатися, скільки працівників надають нам доступ," сказав Syn.

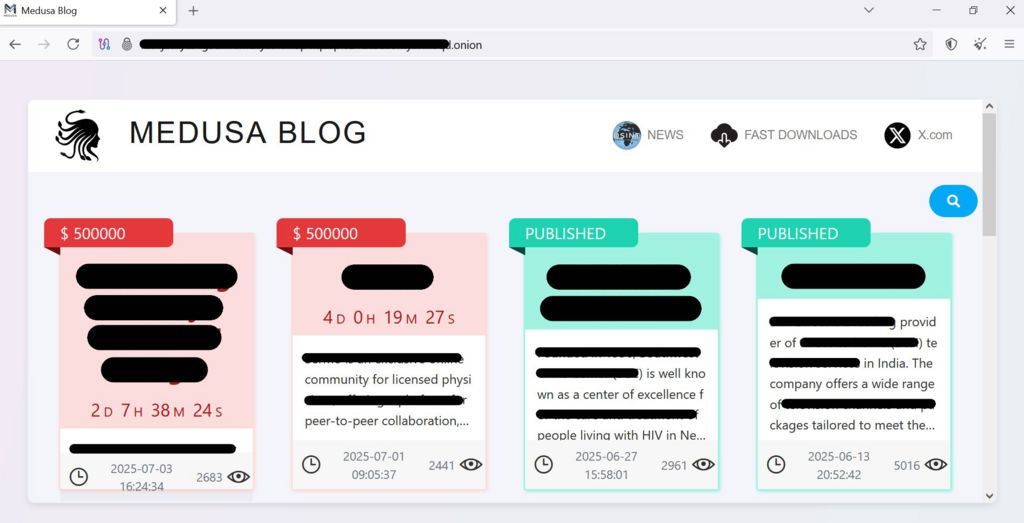

Syn заявив, що він "менеджер по зв’язках" кібер-злочинного угрупування Medusa. Він стверджував, що є західним і єдиним англомовним членом угрупування.

Medusa працює за принципом програмного забезпечення для шантажу. Будь-який злочинець може підписатися на цю платформу та використовувати її для зламу організацій.

Згідно з дослідженням компанії з кібербезпеки CheckPoint, адміністратори Medusa, ймовірно, діють з Росії чи з одного з її союзних держав.

"Група уникає націлювання на організації в Росії та країнах Співдружності Незалежних Держав, а [її активність в основному] на форумах темної мережі російською мовою."

Syn із гордістю надіслав мені посилання на публічне попередження США про Medusa, видане в березні. Американські кібер-органи заявили, що за чотири роки, протягом яких група була активною, вона зламала "більше 300 жертв".

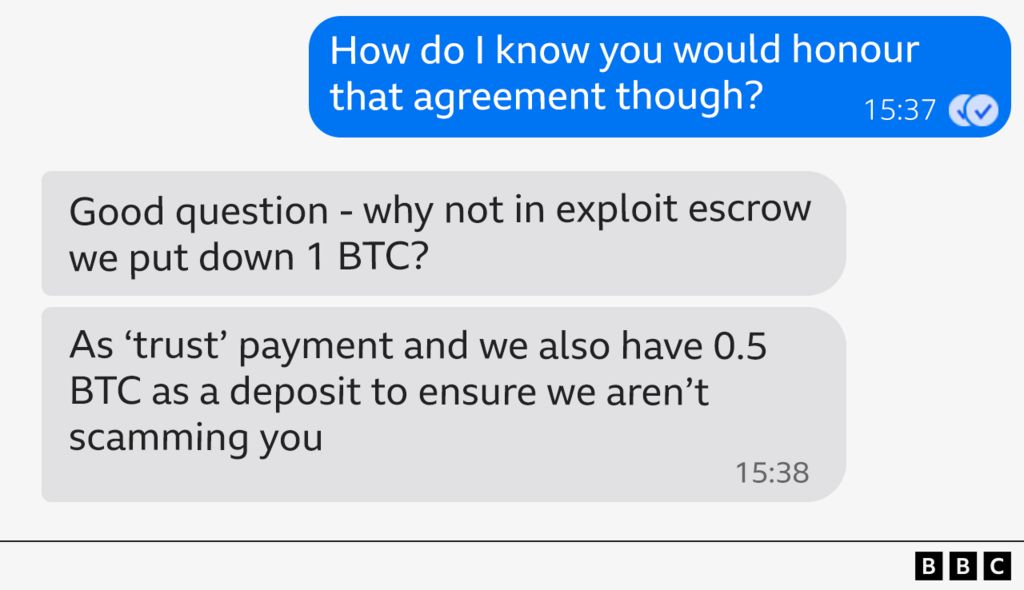

Syn наполягав, що вони серйозно налаштовані укласти угоду для таємного продажу ключів до королівства моєї корпорації за велику плату.

Коли я запропонував їм довести свою правдивість, Syn відповів посиланням на адресу Medusa в темній мережі та запросив мене зв’язатися з ними через Tox – безпечний месенджер, улюблений кібер-злочинцями.

Syn був дуже нетерплячим і посилив тиск на мене, щоб відповісти.

Вони надіслали посилання на сторінку з набором для вступу Medusa на ексклюзивному форумі кібер-злочинців, закликаючи мене розпочати процес забезпечення 0,5 біткоїнів (близько $55,000) у договорі депозиту.

Це фактично гарантувало мені ці гроші принаймні після передачі моїх даних для входу.

"Ми не блефуємо чи жартуємо – у нас немає медіацілі, ми лише за гроші, і один з наших головних менеджерів захотів, щоб я зв’язався з вами."

Здається, вони вибрали мене, припустивши, що я технічно підкований і маю високий рівень доступу до IT-систем BBC (я не маю). Я досі не зовсім впевнений, що Syn знав, що я є журналістом у сфері кібербезпеки, а не працівником IT.

Вони ставили мені багато запитань про IT-мережу BBC, на які я б не відповів, навіть якби знав. Потім вони надіслали складний безлад комп’ютерного коду та попросили запустити його як команду на моєму робочому ноутбуці та звітувати, що він сказав. Вони хотіли знати, які внутрішні IT-правила у мене є для початку планування їхніх наступних кроків після проникнення.

На цьому етапі я спілкувався з Syn протягом трьох днів, і вирішив, що мені потрібно отримати додаткову пораду від експертів з інформаційної безпеки BBC.

Це було недільним вранці, тому моїм планом було поговорити зі своєю командою вранці наступного дня.

Отже, я вирішив затримати час. Але Syn почав дратуватися.

"Коли ви можете це зробити? Я не терпляча особа," сказав хакер.

"Я думаю, що ви не хочете жити на пляжі на Багамах?" вони підштовхнули.

Вони дали мені крайній термін до півночі понеділка. Потім їх терпіння вичерпалось.

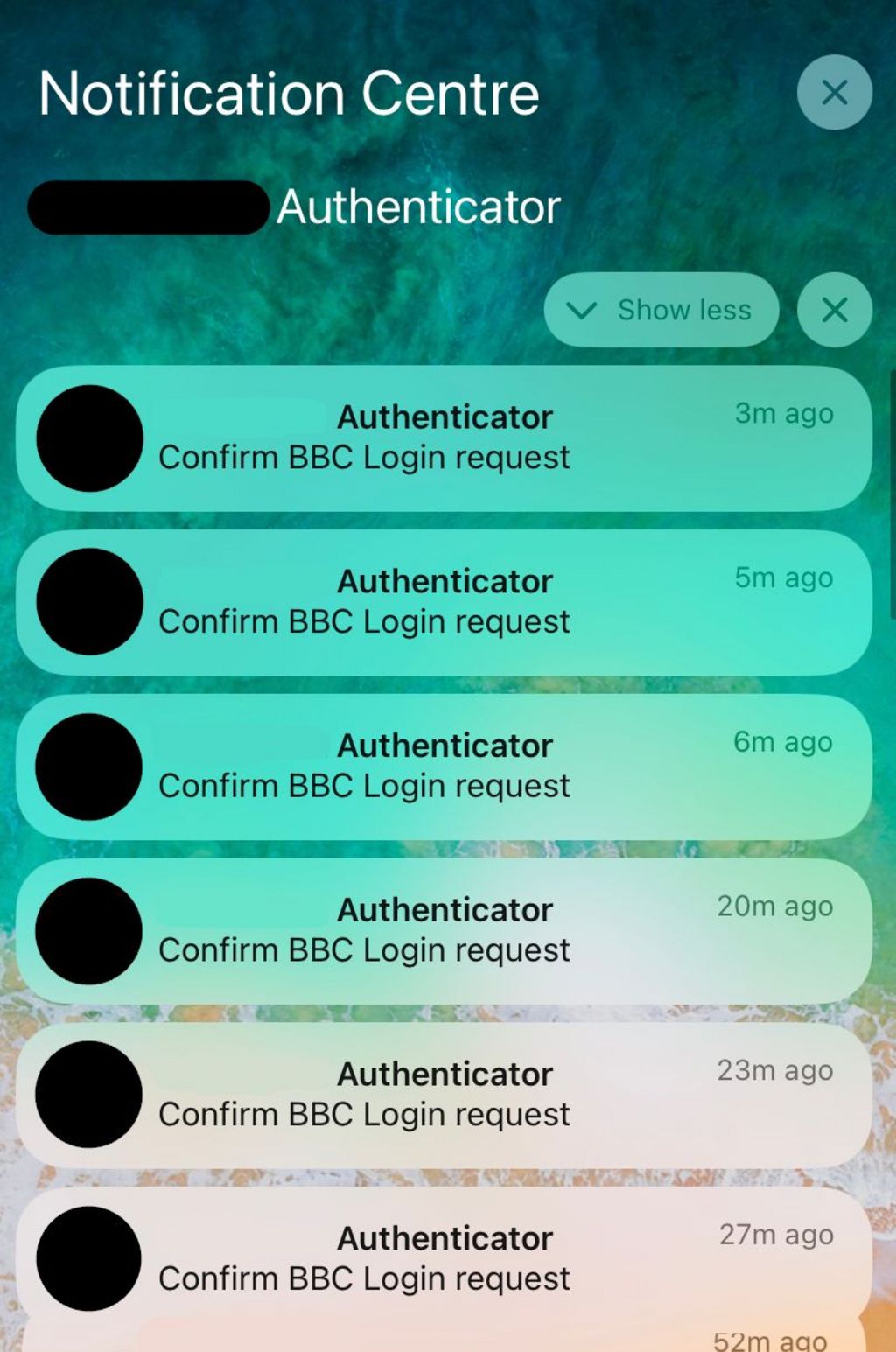

Мій телефон почав пінгувати з повідомленнями двофакторної автентифікації. Спливаючі вікна приходили з програми безпеки BBC, запитуючи мене підтвердити, що я намагаюся скинути пароль до мого облікового запису BBC.

Коли я тримав телефон у руках, екран заповнився новим запитом кожну хвилину. Я зрозумів, що це – техніка хакерів, відома як MFA бомбардування. Зловмисники бомбардують жертву цими спливаючими вікнами, намагаючись скинути пароль або увійти з незвичайного пристрою.

Врешті-решт, жертва натискає на "прийняти" або помилково, або щоб оперативно усунути спливаючі вікна. Відомо, що так Uber був зламаний у 2022 році.

Бути на приймальному боці було тривожно.

Злочинці перенесли досить професійну бесіду з безпеки моєї програми для чату на головний екран мого телефону. Це було схоже на те, як якщо б злочинці агресивно стукали у мої двері.

Я був збентежений зміною тактики, але занадто обережним, щоб повернутися до спілкування з ними, щоб випадково натиснути "прийняти". Це дало б хакерам негайний доступ до моїх облікових записів у BBC.

Система безпеки не позначила б це як зловмисне, оскільки це виглядало б як нормальний запит на вхід або скидання пароля з мого боку. Після цього хакери могли б почати шукати доступ до конфіденційних або важливих систем BBC.

Як репортер, а не працівник IT, я не маю високого доступу до систем BBC, але це було все ще тривожно і фактично означало, що мій телефон став непридатним до використання.

Я подзвонив до команди інформаційної безпеки BBC, і в якості запобіжного заходу ми вирішили повністю відключити мене від BBC. Ніяких електронних листів, жодних інтернет-ресурсів, жодних внутрішніх інструментів, жодних прав.

Дивно спокійне повідомлення від хакерів надійшло пізніше того вечора.

"Команда перепрошує. Ми тестували вашу сторінку входу до BBC і дуже шкодуємо, якщо це викликало у вас якісь труднощі."

Я пояснив, що тепер я вийшов з системи BBC і був розчарований. Syn наполягав, що угода ще актуальна, якщо я її хочу. Але після того, як я не відповів кілька днів, вони видалили свій обліковий запис Signal і зникли.

В мене врешті-решт відновили доступ до системи BBC з додатковими захистами мого облікового запису. І з досвідом бути всередині атаки порушення зсередини.

Це жахливе зауваження на тактики кібер злочинців, що постійно розвиваються, і одне, яке підкреслило цілу область ризику для організацій, яку я не оцінював до того моменту, поки сам не став жертвою.

Підпишіться на наш інформаційний бюлетень Tech Decoded, щоб слідкувати за найкращими технічними історіями та тенденціями світу. Поза межами Великобританії? Підпишіться тут.